発電所も使う通信プロトコルのハッキング、わずか2日で攻略

アイフォーンのハッキングにかつて成功したオランダのセキュリティ研究者チームが、世界的なハッキング・コンテストで、送電網や原子炉などのインフラを制御する通信プロトコルのハッキングに成功した。研究者チームは、産業用制御システムのセキュリティは遅れていると指摘する。 by Patrick Howell O'Neill2022.05.06

ダーン・クーパーは以前にも、ひのき舞台でハッキングをしたことがある。

2012年、クーパーは世界最大のハッキングコンテストである「Pwn2Own(ポウンツーオウン)」のセンターステージで、新品のアイフォーンをハッキングして3万ドルを獲得した。好奇心に駆られたクーパーと同僚のタイス・アルケメイドは、その後、2018年に車をハッキングした。2021年は新型コロナウイルスのパンデミックがきっかけとなり、ビデオ会議ソフトウェアや新型コロナウイルス感染症(COVID-19)のアプリをハッキングした。

この2人のオランダ人研究者はさらに、2022年4月19日から21日にかけてマイアミで開催されたPwn2Ownで、世界の最重要社会基盤を動かすソフトウェアをターゲットにして9万ドルと新たに優勝トロフィーを獲得した。

今回は、これまでで一番簡単な挑戦だったという。

「産業用制御システムは簡単にハッキングできる部分がまだたくさんあります」とクーパーは言う。「セキュリティはひどく遅れているのです」。

「間違いなく、ハッキングしやすい環境です」とアルケメイドも同意する。

マイアミのステージで、この2人が重要な産業用ソフトウェアの核心部を攻撃しているところを見ていたのと全く同じ頃、米国と同盟国は、ロシアのハッカーらが送電網や原子炉、水道システムなどのインフラを狙う脅威が高まっていると警告を発表した。4月中旬には、ウクライナの送電網を破壊しようとしていたロシアのハッカー集団と、重要な産業システムを破壊しようとしていた別のハッカー集団が逮捕された。

Pwn2Ownの場合、賞金はやや少ないが、システムは実世界で見られるものと同じだ。マイアミで開催されたPwn2Ownでターゲットとされたのはすべて、重要な施設を稼働させている産業用制御システムである。ターゲットとして提示されたソフトウェアのほとんどすべてがハッカーらの手に落ちた。結局のところ、スポンサーが賞金を支払うのはそのためだ。成功したハッカーらは、欠陥を修正できるように、詳細をすべて共有するのだ。しかし、このことは、重要インフラのセキュリティがまだまだであることも示している。

今回のコンテストを運営したダスティン・チャイルズは、「産業用制御システムの世界で見られるバグの多くは、10~15年前に企業向けソフトウェアの世界で見られたバグに似ています」と言う。「やるべきことはまだたくさんあります」。

大物を求めて

今年のコンテストで注目すべきターゲットの一つは、ヒューマン・マシン・インターフェイス・ツールの「アイコニック・ジェネシス(Iconics Genesis) 64」だった。ハッカーたちは、同ツールに侵入して、人間のオペレーターに何も問題がないように思わせながら、重要なターゲットをダウンさせることができた。

10年前、「スタックスネット(Stuxnet)」と呼ばれる画期的なハッキング作戦がイランの核開発プログラムを標的にしたことから、ハッキングが現実の脅威であることは分かっている。米国とイスラエルが雇ったと思われるハッカーらが、核物質を分離するためのガス遠心分離機内のプログラマブル・ロジック・コントローラーに妨害工作を実行し、さらに機械に対して、イランのオペレーターにすべてがうまくいっていることを伝えるように指示したのである。この巧妙な妨害工作が、スタックスネットの成功を後押しした。

Pwn2Ownではアイコニック・ジェネシス64が少なくとも6回ハッキングされ、ハッカーらが完全に制御できる状態になった。挑戦した複数のチームは総額7万5000ドルを獲得した。

「アイコニック・ジェネシス64にこれほど多くの固有のバグが見つかったことに驚いています」とチャイルズは言う。「これは、発見されるべきバグがどれほど残されているかを示しています。今、報告されているものよりも、はるかにたくさんあるのです」。

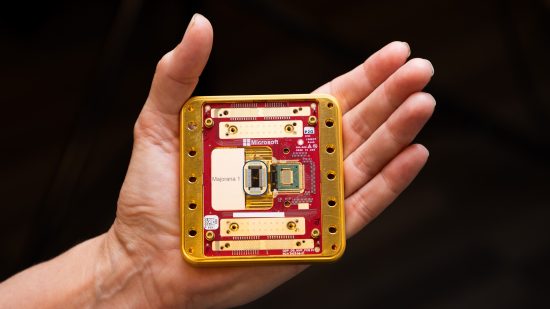

コンテストのハイライトは間違いなく、「OPC UA」と呼ばれる通信プロトコルをターゲットにしたクーパーとアルケメイドだ。OPC UAは、産業界で重要な役割を担うシステムの各部が、互いに通信するための共通言語のようなものだ。自分の会社名であるコンピュテスト(Computest)で参加したクーパーとアルケメイドは、信頼されているアプリケーションのチェックを回避することに成功した。

そのとき会場は一瞬にして、1週間にわたる大会のうち最大の拍手喝采に沸いた。クーパーとアルケメイドがノートPCの向きを変えて聴衆全員にその成功を見せてくれたときに、会場はざわめきに包まれた。2人はわずか数秒で、4万ドルと、このコンテストの優勝タイトルである「マスター・オブ・ポーン(Master of Pwn)」を獲得するのに十分なポイントを獲得したのだ。

「まさにそのような大規模なものを求めているのです」とチャイルズは話す。

「OPC UAは、産業界のいたるところでシステム間のコネクターとして使用されています」とクーパーは説明する。「OPC UAは一般的な産業用ネットワークの中心的なコンポーネントであり、何かを読んだり変更したりする際に通常必要とされる認証をバイパスすることができます。そのため、人々はこれが最も重要で興味深いものだと考えたのです。見つけるのに2日しかかかりませんでした」。

2012年のアイフォーンのハッキングは、3週間の集中作業を要した。一方、OPC UAのハッキングはクーパーとアルケメイドにとって、日常業務の気晴らしとなる副業であった。しかし、OPC UAがハッキングされた影響は計り知れない。

アイフォーンをハッキングした結果と、重要インフラのソフトウェアに侵入した結果には、大きな違いがある。アイフォーンは簡単にアップデートでき、新しい機種をすぐに入手できる。

ところが最重要社会基盤の場合は、数十年間、使用するシステムもある。既知のセキュリティ脆弱性の中には、まったく修正できないものもある。システムをオフラインにすることは問題外であるため、オペレーターはセキュリティ修正のためにテクノロジーをアップデートできないことがよくある。工場の電源を入れたり切ったりするのは、照明のスイッチやノートPCのように簡単にはいかないのだ。

「産業用制御システムでは、条件がまったく異なります。セキュリティについて、これまでとは違った考え方をしなければなりません。別の解決策が必要です。革新的なものが必要なのです」(クーパー)。

クーパーとアルケメイドは、今回は成功したものの、産業界のセキュリティ問題が即座に解決されたと勘違いしているわけではない。しかしこの2人にとっては、良いスタートだ。

「世界を少しでも安全にするために、公共の利益のために研究をしているのです」とアルケメイドは言う。「注目を集めるようなことをしているのは、人々に耳を傾けてもらうためです。お金のためではありません。人々を刺激し、私たちに何ができるかを示すためなのです」。

「世界をより安全な場所にできればいいのですが」とクーパーは話す。一方、Pwn2Ownコンテストは続いており、昨年は200万ドルの賞金が提供された。5月中旬には、同コンテストの15周年を記念して、ハッカーたちがバンクーバーに集結することになっている。ターゲットの一つは、テスラ(Tesla)の電気自動車だ。

- 人気の記事ランキング

-

- AI companions are the final stage of digital addiction, and lawmakers are taking aim SNS超える中毒性、「AIコンパニオン」に安全対策求める声

- Promotion MITTR Emerging Technology Nite #32 Plus 中国AIをテーマに、MITTR「生成AI革命4」開催のご案内

- Anthropic can now track the bizarre inner workings of a large language model 大規模言語モデルは内部で 何をやっているのか? 覗いて分かった奇妙な回路

- This Texas chemical plant could get its own nuclear reactors 化学工場に小型原子炉、ダウ・ケミカルらが初の敷地内設置を申請

- Tariffs are bad news for batteries トランプ関税で米電池産業に大打撃、主要部品の大半は中国製

- パトリック・ハウエル・オニール [Patrick Howell O'Neill]米国版 サイバーセキュリティ担当記者

- 国家安全保障から個人のプライバシーまでをカバーする、サイバーセキュリティ・ジャーナリスト。