中国のハッカー集団、イランになりすましてイスラエルを攻撃

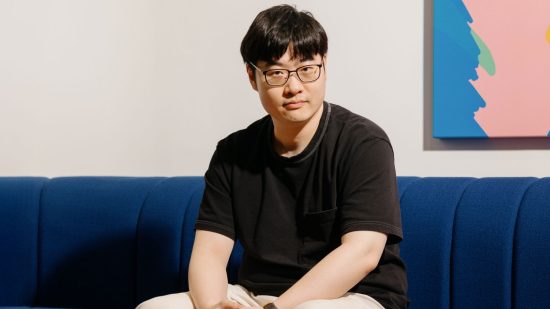

イランの関与を匂わせていたイスラエルを狙ったハッカー集団の正体は、中国の工作員によるものだと判明した。セキュリティ研究者は現時点では偽装工作は検出可能だという。 by Patrick Howell O'Neill2021.08.17

イスラエルの政府機関およびテック企業のコンピューターにハッカーが侵入した際、捜査当局は犯人を見つける手掛かりを探した。最初に発見された証拠は、イスラエルと地政学的に対立しているイランの関与を匂わせていた。例えば、ハッカー集団は通常イラン人が使用するツールを使用し、ペルシャ語で文章を書いていた。

しかし、中東で起きた他のサイバースパイ事件の情報も含めて、さらに証拠を精査した結果、これはイランの仕業ではなく、実際にはイラン政府のハッカーチームを装った中国の工作員によるものであることが判明した。

ハッカー集団はイスラエル政府やテック企業、通信会社などの攻撃に成功しており、偽旗作戦を用いることでイランが関与しているとアナリストを欺こうとしていたと見られる。

米国のサイバーセキュリティである企業ファイア・アイ(FireEye)がイスラエル軍と共同で取り組んだ調査は、この偽装の失敗を明らかにし、ハッカー集団が責任転嫁のために使用した手法を説明している。

この調査によると、ハッカーらの手口の多くは、「Iran」という単語を含むファイルのパス名を使用するなどして、自分たちがイランのスパイであることをほのめかす極めて露骨なものだった。同時に、攻撃者らは自らの正体を隠すために、侵入したコンピューターに残る法的証拠を最小限に抑えたり、イスラエル国内の機器に侵入するために使用したインフラを隠蔽することにも苦心していた。

しかし、イランに矛先を向けさせる彼らの策略は失敗に終わった。ファイア・アイから「UNC215」と呼ばれているハッカー集団は、いくつかの重要な技術的ミスを犯したために自らの正体を明かしてしまい、過去の犯行と強く紐付けられてしまった。彼らが犯した技術的ミスには、中東での複数の工作活動において、類似したファイル、インフラ、手口を使用していたことが挙げられる。

ファイア・アイで脅威インテリジェンス部門を担当するジョン・ハルトキスト副社長は、「工作員と彼らの支援者を見分ける手がかりがあります」と言う。「工作員らが偽装を施したところで、その手がかりは複数の工作活動を通して浮かび上がります」。

暴露された複数の技術情報に加えて、ハッカーがどのような情報や被害者を狙っていたのかという点も重要な手がかりとなる。UNC2 …

- 人気の記事ランキング

-

- Quantum physicists have shrunk and “de-censored” DeepSeek R1 量子技術でDeepSeekを55%小型化、「検閲解除」にも成功

- Promotion Innovators Under 35 Japan Summit 2025 2025年のイノベーターが集結「IU35 Summit」参加者募集

- Google’s new Gemini 3 “vibe-codes” responses and comes with its own agent グーグルが「Gemini 3」発表、質問に応じて回答形式もAIが判断

- Text-to-image AI models can be tricked into generating disturbing images AIモデル、「脱獄プロンプト」で不適切な画像生成の新手法

- What is the chance your plane will be hit by space debris? 空からゴミが降ってくる—— 衛星10万基時代のリスク、 航空への影響は?【解説】