相次ぐ半導体の脆弱性で

明るみになった

パッチ「遅すぎる」問題

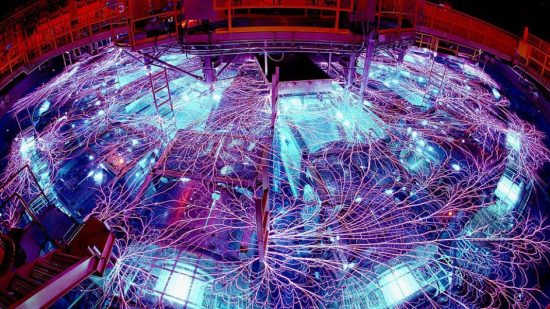

半導体チップの欠陥を修正するパッチの開発には一般に、ソフトウェアよりも長い期間を要する。だが、サーバーから携帯電話に至るまでの、あらゆるものにチップが搭載されている現在、ハッキングのリスクが高まっている。 by Martin Giles2019.06.06

インテルとセキュリティ研究者のグループが5月、インテルの旧世代のマイクロチップに新たなセキュリティ上の欠陥が存在することを発表したとき、特に気がかりな点があった。欠陥の1つを解決するのに1年以上かかったということだ。

研究者らは、「ゾンビロード(ZombieLoad)」と名付けられた脆弱性について、2018年4月にインテルに警告したという。だが、その修正パッチがようやく配布されたのは、2019年5月になってからのことだった。これに対し、ソフトウェアベンダーが、コードに脆弱性が見つかってからパッチを発行するまでにかかる期間は一般的に90日程度だ。欠陥が修正されずに放置されたままになっている期間が長くなるほど、ハッカーが脆弱性を見つけ出す可能性が高くなってしまう。

ゾンビロードの存在を明らかにするのに一役買った研究者の1人であるオーストリアのグラーツ工科大学のダニエル・グラス教授は、もっと早く解決できたのではないかと考えている。MITテクノロジーレビューに宛てたグラス教授のメールによると、昨年4月にインテルにチップの脆弱性について報告した際、それが本物の問題であることを示すため、第三者が独立して実施した概念実証を提示したという。さらに2018年5月には、当該チップ搭載マシン上で動作するアプリケーションからハッカーが機密データを入手できる脆弱性に関して、さらなる詳細情報をインテルに提供した。

インテルはグラス教授らが指摘したセキュリティホールを当初再現できなかったため、措置を講じる前にさらなる証拠を得る必要があったと述べている。同社は今年になってようやく実際に脆弱性が存在することを立証し、修正パッチをリリースした。

脆弱性の問題をめぐる緊張状態が、ハードウェアの欠陥に対処する難しさを浮き彫りにしている。ハードウェアの問題への対処は、ソフトウェアの問題への対処よりはるかに費用がかかる上に難しいことが多く、数十億個ものチップに影響がおよぶ可能性がある「脆弱性の窓(無防備な状態が続く期間)」を生み出している。そのことにより、データセンターのサーバーからタブレットコンピューター、携帯電話に至るまで、あらゆるものがハッキングされるリスクに晒されている。

スペクターとメルトダウン

2018年初頭、「スペクター(Spectre)」と「メルトダウン(Meltdown)」と呼ばれるチップの脆弱性の詳細が早すぎる段階でリークされて以来、より迅速な対応を求める圧力が高まっている。これらの脆弱性が発覚したことで大混乱が起こった。各企業はチップが攻撃に対してどの程度脆弱であるのかを大慌てで探り、チップメーカーは大急ぎでソフトウェアの修正パッチを発行しようとした。この件がチップの脆弱性をより際 …

- 人気の記事ランキング

-

- What is vibe coding, exactly? バイブコーディングとは何か? AIに「委ねる」プログラミング新手法

- Anthropic can now track the bizarre inner workings of a large language model 大規模言語モデルは内部で 何をやっているのか? 覗いて分かった奇妙な回路

- Tariffs are bad news for batteries トランプ関税で米電池産業に大打撃、主要部品の大半は中国製

- Meet the researchers testing the “Armageddon” approach to asteroid defense 惑星防衛の最終戦略 科学者たちが探る 「核爆発」研究の舞台裏