サイバーセキュリティ 52 Stories

崩れ始めた安全神話、ブロックチェーンの「乗っ取り」が現実に

「ブロックチェーンは改ざん不可能」という売り文句は、もはや過去のものになろうとしている。これまで比較的マイナーな暗号通貨を狙っていた51%攻撃が、メジャーな暗号通貨であるイーサリアム・クラシックを襲ったことは大きな衝撃を与え、「乗っ取り」も現実になってきた。

Mike Orcutt 7年前

セグウェイから電子たばこまで、「残念なテクノロジー」10選

世の中をよりよくしようと思って作ったテクノロジーでも、時に悪用されたり、うまくいかなったりすることがある。「最悪なテクノロジー」のリストを作ってほしいと言われたら、何が思い浮かぶだろうか?

MIT Technology Review Editors 7年前

2019年に警戒すべき、新たな「サイバー脅威」5つ

2018年はサイバーセキュリティ担当者にとって相当な厄年であったが、2019年はさらに脅威が増大する年になりそうだ。AIによるディープフェイクからクラウド・コンピューティングまで、企業が新たに注意を払うべき5つのサイバー脅威を紹介しよう。

Martin Giles 7年前

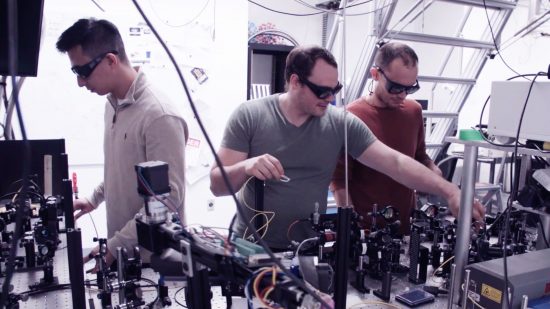

20年までに都市間通信

量子力学の原理を利用することで、ハッカーによる盗聴から完全に安全な「量子ネットワーク」を2020年末までに構築しようとするプロジェクトがオランダで進んでいる。困難な技術的課題は多いが、成功すれば、後のインターネット誕生につながった米国防総省(DoD)のアーパネットのように、将来の量子インターネットへの道を切り拓くかもしれない。

Martin Giles 7年前

耐量子暗号は量子コンピューターの開発速度に追いつけるのか?

従来の暗号技術は強力な量子コンピューターを使えば破られてしまう可能性が高い。専門家らは、強力な量子コンピューターの登場までの期間を10年と見積もる一方、「量子耐性」を持つ暗号技術の開発・普及には早くとも20年はかかると指摘する。

Martin Giles 7年前

セキュリティ対策に新潮流、「教師なし」機械学習で内部不正検出

英国の情報機関出身者らが創業したサイバーセキュリティ企業は、教師なし学習の手法を用いて、情報漏洩などの内部不正を発見するアルゴリズムを開発している。一般によく用いられている、教師あり学習を用いた不正侵入検知アルゴリズムの弱点を補完するものだ。

Karen Hao 7年前

米国初の量子鍵配送ネットワーク構築プロジェクトが始動

量子技術分野で量子コンピューターと並んで注目されているのが、量子通信ネットワークだ。先行する欧州や中国に続き、米国でも量子鍵配送ネットワークを構築し、セキュアなデータ通信の実現を目指す動きが始まった。

Martin Giles 7年前

「AIと学生のペア」で

テキサスA&M大学はサイバーセキュリティの知識に乏しい学生とAIソフトウェアにペアを組ませ、サイバー攻撃から守っている。学生はサイバーセキュリティのスキルを身につけられ、大学はセキュリティ人材を確保できるのがメリットだ。

Erin Winick 7年前

高まるリスク、国家レベルのサイバー攻撃から守るのは誰か?

国家レベルでのサイバー攻撃を抑制すべく、国際的な取り組みが進みつつある。米国や英国政府がサイバー攻撃に対するより積極的な対応策を準備する一方で、マイクロソフトなどテック企業はサイバー攻撃から顧客を守るための企業連合を立ち上げた。

Martin Giles 7年前

「初期パスワード」禁止

米カリフォルニア州で、Web接続機器のセキュリティ強化を図る法案が成立した。メーカーに対して共通の初期パスワードの設定を禁じ、機器ごとに異なるパスワードを設定するか、利用者による変更を義務付ける。IoT(モノのインターネット)セキュリティへの取り組みが広がることが期待される。

Martin Giles 7年前

スタバやGMも活用、セキュリティ人材不足で「バグハンター」に脚光

サイバー攻撃が急増し、熟練セキュリティ技術者がひっ迫している現在、ソフトウェアのバグを報告して報酬を得るフリーの「バグハンター」は最早、社会に不可欠な存在になりつつある。しかし、こうした人材をいかにして確保・養成するかに加えて、バグハンターの行為が違法なものとして逮捕されないようにするための仕組み作りが喫緊の課題となっている。

Martin Giles 7年前

セキュリティ業界でも

サイバー攻撃に増加に対し、セキュリティ専門家が絶対的に不足していることから、多くの企業が機械学習と人工知能(AI)を利用するサイバーセキュリティ製品に注目している。しかし、こうした製品にもリスクがあることを十分に理解しておく必要があると、セキュリティ専門家たちは警告している。

Martin Giles 7年前

世界的なセキュリティ会議で議論された、業界の意外な脆弱性

サイバー攻撃による経済上の損失が問題となる一方で、こうした攻撃から企業や組織を保護するセキュリティ担当者のメンタルヘルスの悪化が大きな懸念事項となっている。担当者は際限ない攻撃に常に対処するためにオーバーワークになっており、熟練した働き手が不足していることが問題の悪化に拍車をかけている。

Martin Giles 8年前

年初の予測を検証、

MITテクノロジーレビューは今年1月に、2018年にサイバーセキュリティにおいて警戒すべき脅威を予測した。半年が過ぎた今、予測を振り返ると、不幸なことにいくつかが的中し、幸いにも現時点では被害が認められていないものもある。しかし、我々は深刻な脅威を見逃していた。

Martin Giles 8年前

ブロックチェーンはなぜ安全と言えるのか?その理由を理解する

ブロックチェーンは安全だといわれているが、本当にそうなのだろうか? なぜ、ブロックチェーンは安全と言われているのだろうか? 理論と社会実装における安全性を改めて確認する。

Mike Orcutt 8年前

セキュリティ研究者に朗報、マルウェア検出AIの訓練データセット

進歩の速いマルウェアに対抗するための取り組みとして、人工知能(AI)の利用が進んでいる。4月に公開されたマルウェア検出AIの訓練用の大規模データセットは、こうした取り組みの助けとなるだろう。しかし同時に、AIに検出されないマルウェアを作成するのにも役立つ一面を持つ。

Jackie Snow 8年前

ペーパーレスは時代遅れ?

日本に比べて電子投票が進んでいる米国では選挙インフラのセキュリティが問題になっている。11月に実施される中間選挙では、結果に対する信用を損なわせるべく、ハッカーたちが大挙して妨害を図ってくることが予想される。

Martin Giles 8年前

1.5億件の情報漏えい、被害抑える「Bクリプト」とは何か?

アパレル大手のアンダーアーマーは3月下旬、同社が提供するアプリ「マイフィットネスパル」の1憶5000万件のアカウント情報をハッカーに盗まれる被害に遭った。しかし、同社はユーザーのパスワードを「Bクリプト」と呼ばれる手法で暗号化していたため、ユーザーの損害をある程度は抑えられるかもしれない。

Martin Giles 8年前

スワイプの「クセ」で年齢を自動判定、スマホ利用制限で新技術

サウスカロライナ大学と中国の浙江大学の研究者が、スマホ画面のスワイプ操作から利用者の年齢層を判定するアルゴリズムを開発した。画面の1回のスワイプから84%の正解率で、操作しているのが大人なのか子どもなのかを判定できるとしている。

Rachel Metz 8年前

シリコンバレーから転じたCTOが目指す、米民主党の再生戦略

ウーバーやツイッターの技術部門で要職を務めた男はいま、米民主党全国委員会のCTOとして党のテック戦略を練り直している。セキュリティからネットを使った選挙活動まで、党内の古い文化やハッカー、共和党に立ち向かいながら、テクノロジーを根付かせるための改革を断行中だ。

Martin Giles 8年前

狙われる産業プラント、

大規模な製造工場や製油所などの産業プラントの現場でも、いまやモバイルアプリの利用が進んでいる。だが、産業制御システムにセキュリティ・ホールがあれば、機械だけでなくプラント全体がダメージを受ける可能性がある。

Martin Giles 8年前

2018年に警戒すべき、

サイバー攻撃の脅威に対する防御技術が進歩しても、ハッカーたちはそれを突破するために様々な手法で攻撃を仕掛けてくる。2018年も引き続き、企業はサイバー攻撃に対してより一層の警戒をする必要があるだろう。ここではAIを使ったハッキングや暗号通貨採掘のためのコンピュータ処理能力の窃取など、特に注意すべき6つの重大なサイバー脅威について説明する。

Martin Giles 8年前

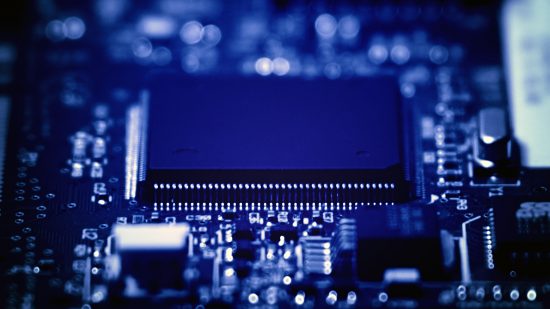

メルトダウン/スペクター問題、30億個のCPUに脆弱性か

チップの欠陥による「メルトダウン」「スペクター」脆弱性を有するプロセッサーの数を見積もったところ、全世界のスマホやパソコン、サーバーなどが搭載する約30億個以上に達することがわかった。リスクを軽減するために、修正ソフトやOSのアップグレードが出たら迅速に適用する必要がある。

Martin Giles 8年前

やられたらやり返す?

サイバー攻撃の被害者が、ハッカーを追跡できる法案の準備が米議会下院で進んでいる。共和党、民主党の両サイドからの支持が集まっているが、追跡者がハッカーに返り討ちにあうだけではなく、被害が拡大するかもしれないという懸念はぬぐえない。

Martin Giles 8年前

ウーバー大量情報漏洩の衝撃、ずさんなセキュリティ対策が原因か

ウーバーを襲った最新スキャンダルは、このお騒がせ企業にとって最悪のものになるかもしれない。大量の個人情報の漏えいを隠ぺいしただけではなく、ハッカーに10万ドルも払って口止め工作までしていた。しかも、ずさんなセキュリティ対策が原因の可能性が指摘されている。

Martin Giles 8年前

ブロックチェーンが引き起こす、送電網の抜本的変革

再利用可能エネルギーで発電した電力の管理・追跡にブロックチェーンを利用しようとする動きがある。現在の証書ベースの取り引きに比べて誤りやコストを低減できるだけでなく、電力の売買の仕組み自体を抜本的に変革できるかもしれない。

Mike Orcutt 8年前

暗号通貨でひと儲け、ハッカーよりも怖い「内職」が横行か

Webサイトの訪問者に暗号通貨を採掘させる「コインハイブ」をハッカーが悪用するケースが相次いでいる。だが、スキルの高い従業員が社内のサーバー・リソースを使ってこっそり「内職」に励むケースもあるようだ。

Mike Orcutt 8年前

米前責任者が語る、武器としてのサイバー能力に立ち向かう方法

オバマ大統領の最高サイバーセキュリティ顧問を務めたマイケル・ダニエルが、国家レベルのサイバー犯罪にどう対処したらいいか語った。

Mike Orcutt 8年前

なぜ今、磁気テープなのか?

社会のデジタル化が加速し、データ駆動型社会への転換が進んでいる。IoTが急速に普及し始めたこともあり、収集データの増加ぶりは爆発的といっていい。2025年には、全世界のデータ生成量が163ゼタバイト(ZB=1021 )を超えると予想される中、膨大なデータを保存するストレージとして磁気テープが注目を集めている。

MIT Technology Review Brand Studio 8年前

無法地帯化するサイバー空間に国際法は適用できるのか

サイバー空間に国際法をどう適用するのか、国連の政府専門家会合では合意に達せず。新団体の設立で議論は仕切り直しへ。

Mike Orcutt 9年前

ネット上の情報操作を阻止せよ、フェイスブックが対策を強化へ

2016年の米国大統領選挙をはじめとして、今後の選挙ではインターネットが最も重要な戦場となるだろう。誹謗中傷やプロパガンダなどの悪質行為から、利用者を保護する対策が急務となっている。

Mike Orcutt 9年前

ボットネット化するIoT機器の安全は誰が評価するのか?

IoT機器の普及によって、家庭内ネットワークがサイバー攻撃に狙われている。セキュリティ評価の結果を示せれば、機器購入時の悩みが軽減できるかもしれない。

Jamie Condliffe 9年前

ランサムウェアよりも深刻なモノのボットネットに気をつけろ

ワナクライに続き、新しいランサムウェアの被害が広がっている。しかしランサムウェアよりはるかに恐ろしいのが、IoT機器が乗っ取られる「モノのボットネット」による攻撃だ。

Jamie Condliffe 9年前

身代金被害に100万ドル、「保証つき」セキュリティ製品が人気

相次ぐサイバーセキュリティ攻撃を背景に、企業向けのサイバーセキュリティ保険が活況だ。最近では「保証つき」のセキュリティ製品を売り出すベンダーも現れた。

Mike Orcutt 9年前

狙われる診療所、サイバー攻撃から守るために必要なこと

予算がなく専門家のいない小規模な診療所はサイバー攻撃の被害を受けやすい。意外なことに、米国では医療機関の不正を禁止する2つの法律がセキュリティ対策の障壁になっているという。

Mike Orcutt 9年前

世界を変え続ける

イスラエル発の数々のテクノロジーは、我々の知らないところで世界を変え続けてきた。現地で初の日本人スタートアップであるAniwoのCOO 植野氏が、イスラエル発イノベーションの過去と未来について語る。

植野 力 9年前

世界を震撼させたワナクライ攻撃 被害の深刻化を防げた理由

世界中を不安に陥れたランサムウェア攻撃は、幸いなことに深刻化する前に沈静化された。背景にはセキュリティ専門家の取り組みがある。

Michael Reilly 9年前

ランサムウェア攻撃で再燃する米政府の責任論

WannaCryによる大規模なサイバー攻撃が、謎に包まれた米国政府の手続きをめぐる微妙な問題を再浮上させた。政府が入手した脆弱性を公表するべきか、再び議論になっている。

Mike Orcutt 9年前

【トランプ政権の100日】米国の科学技術政策はどうなるのか?

トランプ政権誕生から100日以上過ぎ、米国の科学技術政策の方針は一部を除いて何もわからない状態が続いている。サイバー・セキュリティ、気候変動、インターネット・プライバシー、CRISPRについて検証する。

Mike Orcutt 9年前

新CIA長官、ウィキリークスとスノーデンを批判

マイク・ポンペオ新CIA長官は戦略国際問題研究所(CSIS)での講演で、米国はサイバー戦争で、特にWikiLeaksのような「非国家」型の敵から国を守るために、もっと多くのことをすべきと述べました。

Mike Orcutt 9年前

FBI、ロシア人大物ハッカーを逮捕、大規模ボットネットを停止

FBIが大規模ボットネット「ケリホス (Kelihos)」の運営者と思われるロシア人大物ハッカーを逮捕した。ケリホスは一時10万台のマルウェアに感染したコンピューターのネットワークだったが、すでに数百万台規模のボットネットも他に稼働中だ。

Jamie Condliffe 9年前

なぜ損保会社は

損害保険会社が、企業向けサイバー保険の保険料算定に苦慮している。情報漏えいと異なり、被害額が巨大で、リスク管理の手法も確立しているとはいえないからだ。

Mike Orcutt 9年前

トランプ政権は、サイバー戦争に対処できるのか?

トランプ政権は、サイバー戦争に対処できるだろうか? 死者や事故につながる攻撃に耐えてきたとはいえ、相次ぐ情報漏えいは、米国のサイバー戦争遂行能力に何が欠けているのかを浮き彫りにしている。

Mike Orcutt 9年前

米議会、脆弱性を抱える投票機の更新を所管する組織を解体へ

米国議会で、脆弱性を抱える投票機の更新等を所管する選挙支援委員会を解体する法案が委員会を通過した。2020年の大統領選挙で、ハッカーによる妨害等に対処できなくなる可能性がある。

Mike Orcutt 9年前

ツイッターで35万アカウントの休眠ボットネットが発見

2013年にツイッターで生まれた巨大ボットネットは、以来不気味な沈黙を保っている。

Emerging Technology from the arXiv 9年前

ハッキングされ続けるヤフーの歴史

ヤフーの大規模なセキュリティー侵害は約10億人に影響を与えたが、ヤフーの歴史を振り返れば起こるべくして起きたともいえる。

Jamie Condliffe 9年前

テック企業とトランプ次期大統領の会合で話し合われるべき3つの議題

テック企業の幹部を自宅に呼びつける次期大統領の方針は、はっきり言ってよくわからない。

Mike Orcutt 9年前

セキュリティ専門家がIoT機器による大惨事の可能性を米議会で証言

セキュリティに問題があるWebカメラ等のIoT機器は、すでにサイバー攻撃の手段として使われている。米政府は、サイバー攻撃によって壊滅的な被害が発生するのを未然に防げるだろうか。

Mike Orcutt 9年前

中国、海外テック企業にデータ開示と捜査協力を強いる新規制を発表

中国のインターネット新規制は、中国内で活動する米国のテック企業を萎縮させるかもしれない。

Jamie Condliffe 9年前

中国のサイバー攻撃はなぜ減少したのか?

オバマ政権は、中国による産業スパイの減少を成果としているが、米国の経済界にとって、現実はもっと複雑かもしれない。

Mara Hvistendahl 9年前

シスコ製FWのぜい弱性

分析により、シャドウ・ブローカーが公開したハッキングツールは、本当にNSA製であることが可能性が高い。

Jamie Condliffe 10年前

暗号無効化、量子に備えよ

国家安全保障局(NSA)が、量子コンピューターによって、現在使われている強固な暗号の無効化に備えるべきと発表した。だが、どうすれば備えられるのかはまだ誰にもわからない。

Tom Simonite 10年前

フォローしてください 重要なテクノロジーとイノベーションのニュースをSNSやメールで受け取る

MIT Technology Reviewは、読者の皆さまに、テクノロジーが形作る

世界を理解するための知識を獲得していただくためにあります。

© 2016-2026 MIT TECHNOLOGY REVIEW Japan. All rights reserved.v.(V-E+F)

日本版運営: 株式会社角川アスキー総合研究所

No part of this issue may be produced by any mechanical, photographic or electronic process, or in the form of a phonographic recording, nor may it be stored in a retrieval system, transmitted or otherwise copied for public or private use without written permission of KADOKAWA ASCII Research Laboratories, Inc.