中東の産業プラントを襲った

初の「殺人」マルウェア

トリトンの恐るべき手口

経済的利益を目的とした従来のサイバー攻撃とは異なり、従業員や地域住民の生命を危険にさらす国家ぐるみのサイバー攻撃のリスクが高まっている。2017年に中東の石油化学プラントを操業停止に追い込んだ「トリトン」は多くの関係者に衝撃を与えた。専門家らは産業用モノのインターネット(IIoT)時代の到来でさらなる被害が増えることを懸念している。 by Martin Giles2019.03.29

オーストラリア人のセキュリティ・コンサルタントであるジュリアン・グトマニスは、手練れのサイバー・ファースト・レスポンダー(一次対応者)として、サイバー攻撃の影響に対する企業対応の支援要請を何度も受けていた。だが、2017年夏に要請を受けて訪れたサウジアラビアの石油化学プラントでは、悪寒が走るような事態が待っていた。

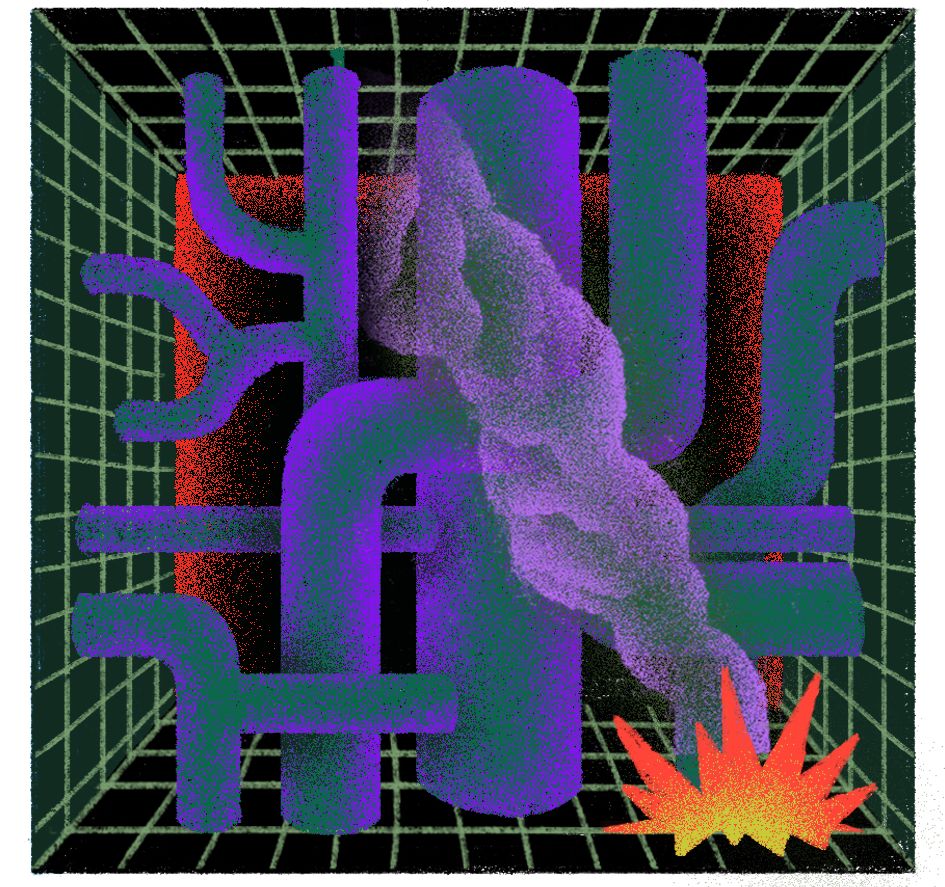

ハッカーたちは悪意あるソフトウェア、つまりマルウェアを展開し、プラントの安全計装システム(SIS)を乗っ取っていた。この物理的な制御装置や付随する関連ソフトウェアは、生命を脅かす惨事に対する最後の砦だ。SISは危険な状況を検知すると作動し、遮断弁や圧力開放装置などを起動させることによって、プロセスを安全なレベルに戻したり、全体を停止したりする。

サウジアラビアのプラントはマルウェアによって、これらの安全システムを遠隔で乗っ取ることに成功していた。もし侵入者がSISを無効化したり改ざんしたりした後に、他のソフトウェアを使ってプラントの装置を機能不全にすれば、壊滅的な結果がもたらされていたかもしれない。幸いなことに、コードに欠陥があったために最悪の事態は免れた。2017年6月にSISが起動してプラントは停止した。そして8月にさらにいくつかのシステムが作動し、再度の操業停止につながった。

最初の停止の際は、機械的な故障が原因という誤った判断が下されたが、二度目の停止でプラントの所有企業は外部に調査を依頼した。調査によってマルウェアが発見され、それ以来、このマルウェアは標的となったSISの「トライコネックス(Triconex)」にちなんで「トリトン(Triton)」(別名「トライシス(Trisis)」)と呼ばれるようになった。トライコネックスは、フランス企業のシュナイダー・エレクトリック(Schneider Electric)が製造している。

最悪のシナリオでは、悪意あるコードによる毒性の硫化水素ガスの放出や爆発によって、施設と周辺地域での生命が危険にさらされる可能性があった。

グトマニスによると、二度目の事件後に再開された石油化学プラントにおけるマルウェアへの対処は、神経がすり減る経験だったという。「私たちは、安全システムの完全性に頼ることができないと分かっていました。考え得る限り最悪の事態でした」。

このプラント攻撃において、ハッカーは恐るべき重大な地点を越えた。サイバーセキュリティの世界で、生命が危険にさらされるようなコードが意図的に設計された初の例だったのだ。SISが使用されているのは石油化学プラントだけではない。輸送システムから水処理施設、原子力発電所にいたるまで、あらゆる場所で最後の砦となっている。

トリトンの発見は、ハッカーらがこれらの重要システムにどのように侵入できたのかという疑問を生んだ。さらにまた、産業施設のあらゆる種類の装置にインターネット接続が埋め込まれる(いわゆる「産業用モノのインターネット=IIoT」現象)時代もやってきている。IIoTのおかげで、労働者は装置の遠隔監視や素早いデータ収集によって操業の効率を上げられる一方、ハッカーに潜在的な標的を与えることにもなる。

トリトンの背後にいるハッカーたちはいま、新たな犠牲者を探している。グトマニスの現在の職場でもある産業サイバーセキュリティを専門とする企業「ドラゴス(Dragos)」は、ここ1年ほどで、トリトンを作成してサウジアラビアのプラントに埋め込んだハッキング集団が、これまでに蓄積された同様のデジタル技術を使って北米など中東以外の標的を探している証拠を発見したと発表した。そして、さらに広範囲のSISを危険にさらす新種のコードを生み出しているという。

非常警報

トリトンの存在を知らせるニュースは2017年12月に明らかとなったが、プラント所有者の身元は伏せられたままだ(最初の調査に参加したグトマニスを含む専門家は所有者を明かすことで、これから標的となる企業がサイバー攻撃に関する情報をセキュリティ研究者と共に秘匿する可能性を恐れ、企業名を明かしていない)。

にトリトンを詳細に調べ、その背後に誰がいるのかを明らかにしようとしている。そしてその調査から、断固とした意志を持った忍耐強いハッキング集団によって高度なサイバー兵器が構築・展開されるという、懸念すべき構図が明らかになっている。ハッキング集団の正体はいまだはっきりしない。

ハッカー集団は2014年以降、この石油化学企業のITネットワーク内部に侵入していたようだ。ハッカー集団はそこから、最終的にプラント自体のネットワークに侵入する方法を見つけた。不正アクセスを止めるはずのデジタル・ファイアウォールの設定不備によって生じた穴が侵入経路であることが多い。その後、パッチの当たっていないウィンドウズの脆弱性を利用したり、従業員のログイン情報を傍受したりして、エンジニアリング・ワークステーションに入り込む。

ワークステーションはプラントのSISとやり取りしているため、ハッカーはシステムのハードウェア制御装置の構成やモデル(型)、それにファームウェアのバージョンを習得できた。

そしてまったく同じシュナイダーの装置を入手し、開発したマルウェアのテストに使用した可能性が高い。それにより、エンジニアリング・ワークステーションが安全システムとやり取りする際に使うプロトコルの模倣が可能となる。ハッカー集団はさらに、未知のバグである「ゼロデイ脆弱性」もトライコネックスのファームウェアから見つけた。それにより、不正なコードを安全システムのメモリに密 …

- 人気の記事ランキング

-

- What’s on the table at this year’s UN climate conference トランプ再選ショック、開幕したCOP29の議論の行方は?

- Google DeepMind has a new way to look inside an AI’s “mind” AIの「頭の中」で何が起きているのか? ディープマインドが新ツール

- Google DeepMind has a new way to look inside an AI’s “mind” AIの「頭の中」で何が起きているのか? ディープマインドが新ツール

- This AI-generated Minecraft may represent the future of real-time video generation AIがリアルタイムで作り出す、驚きのマイクラ風生成動画